Voortdurend worden we eraan herinnerd om een sterk wachtwoord in te stellen. Door de media, de IT-afdeling van je bedrijf en door het slimme neefje die een bovengemiddelde affiniteit heeft met computers.

Maar wat is nu een sterk wachtwoord precies? De meesten onder ons weten inmiddels wel dat een wachtwoord idealiter bestaat uit kleine letters, grote letters, cijfers en één of meerdere symbolen. Dit om de complexiteit te vergroten. Maar wist je dat de lengte van het wachtwoord minstens zo belangrijk is? Zo niet belangrijker dan die complexiteit?

Laten we dit toelichten aan de hand van een voorbeeld van een wachtwoord:

J@speR98!

Niets mis mee toch? We hebben aan alle complexiteit regels voldaan. Grote letters, kleine letters, cijfers en zelfs 2 symbolen.

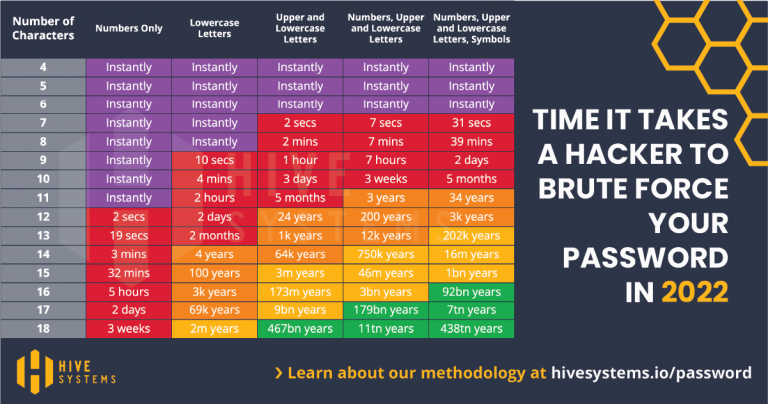

Helaas, aan dit wachtwoord is wel degelijk wat mis, namelijk de lengte. Het bestaat uit 9 karakters. Hoewel dit best veel lijkt, is dit wachtwoord anno 2022 in slechts 2 dagen te kraken. 2 DAGEN!

Mocht je gekozen hebben voor een complex wachtwoord van 8 karakters, dan wordt deze tijd gereduceerd tot slechts 39 minuten. Binnen 3 kwartier dus! Het wordt pas helemaal bedroevend bij een complex wachtwoord van 7 karakters; dit valt binnen een shocking 31 seconden al ten prooi aan een hacker.

En dan hebben we het dus niet eens gehad over wachtwoorden waarbij niet aan alle complexiteit regels is voldaan…

De wachtwoord lengte is dus van serieuze invloed, naast de complexiteit uiteraard. Onderstaande tabel geeft een goed beeld hiervan. Het laat zien hoe lang het vandaag de dag duurt voordat je wachtwoord gekraakt is, waarbij gekeken is naar de lengte en mate van complexiteit.

Bron: Hive Systems – MD5 hashes van wachtwoorden gekraakt middels een cloud computer met 8x A100 GPUs binnen het Amazon AWS platform

Belangrijk om te weten is dat de tijd die nodig is om een wachtwoord te kraken met de jaren steeds kleiner wordt. Dit heeft alles te maken met de rekenkracht van grafische kaarten (GPUs) welke steeds toeneemt. Deze kaarten worden door hackers gebruikt voor het kraken van wachtwoorden en zijn dus niet alleen interessant voor gaming, grafisch ontwerp en crypto mining.

In dit geval is er gebruik gemaakt van een cloud computer welke uitgerust kan worden met meerdere grafische kaarten. Maar vergis je niet, wachtwoorden zijn ook te kraken met een consumenten grafische kaart, zoals een NVIDIA GeForce RTX 2080 of 3090, al duurt het kraak proces dan wel wat langer. De RTX 2080, een kaart uit 2018, is 3 weken bezig om bovenstaand wachtwoord te kraken. De RTX 3090, een kaart die 2 jaar later uitkwam, is slechts 2 weken zoet met dezelfde taak.

Dan het volgende. In de tabel wordt uitgegaan van wachtwoorden met willekeurig gegenereerde karakters. Het wachtwoord wat wij gekozen hebben is dat zeker niet. Wanneer dit (een verbastering van) de naam van zoonlief met zijn geboortejaar betreft, maak je het de hacker natuurlijk nog makkelijker. Deze informatie is immers vaak via social media te achterhalen. Daarnaast kan een hacker gebruik maken van een zogenoemde dictonary attack. Hierbij worden woorden uit het woordenboek maar ook woorden waar jij of jouw organisatie “iets mee heeft” getest. Denk aan je woonplaats, je favoriete club of vaktermen. Dit in combinatie met veelgebruikte symbolen en cijfers die zogenaamd letters vervangen, zoals @ voor a en 3 voor e. Conclusie: in de praktijk kan het plaatje er dus nog beroerder uitzien dan de tabel laat zien.

10 vuistregels voor een ijzersterk wachtwoord

Je neemt wachtwoorden serieus, maar wat zijn (ook alweer) de dingen waar je rekening mee moet houden? Bij deze de belangrijkste vuistregels:

- Gebruik een wachtwoord manager zoals Bitwarden, LastPass, 1Password of KeePass. Hiermee kun je wachtwoorden genereren en hoef je geen wachtwoorden meer te onthouden. Daarnaast biedt een wachtwoord manager vaak ook een health check functie. Zwakke en gelekte wachtwoorden worden dan opgemerkt waarop jij dan weer actie kan ondernemen.

- Gebruik nooit hetzelfde wachtwoord voor verschillende diensten/websites. Wanneer je wachtwoord op straat komt te liggen door een hack of datalek van de dienst/website, kunnen anderen niet met dat wachtwoord inloggen op andere diensten/websites die voor jou belangrijk zijn. Privé wachtwoorden gebruiken voor zakelijke diensten/websites zijn uiteraard helemaal uit den boze.

- Gebruik complexe wachtwoorden, bestaande uit grote letters, kleine letters, cijfers en symbolen. Zo zit je altijd in de beste (laatste) kolom van de tabel.

- Gebruik wachtwoorden van minimaal 12 karakters. Wanneer je gebruik maakt van een wachtwoord manager kun je eenvoudig aan deze regel voldoen en zelfs nog langere wachtwoorden hanteren, zoals 20 of 30 karakters.

- Overweeg het gebruik van een wachtzin i.p.v. een wachtwoord, waarbij je verschillende, niet aan elkaar gerelateerde, woorden combineert. Gebruik minimaal 4 woorden in je wachtzin. Vergeet hierbij niet ook gebruik te maken van de eerder genoemde complexiteit regels. Het voordeel van een wachtzin is dat deze makkelijker te onthouden is. Ideaal dus voor zaken waar je veelvuldig gebruik van maakt of het master password van je wachtwoord manager.

- Verwerk geen persoonlijke informatie in je wachtwoord of wachtzin.

- Pas wachtwoorden ieder jaar aan. Mocht je beschikken over honderden wachtwoorden, leg dan de focus op de meest belangrijke wachtwoorden, zoals het master password van je wachtwoord manager of admin wachtwoorden van netwerk componenten, servers en cloud diensten.

- Wanneer je een wachtwoord aanpast, pas dan het volledige wachtwoord aan. Niet alleen een volgnummertje, dag, maand of jaar die je in het wachtwoord hebt verwerkt. Dit gedrag is bekend bij hackers en hier wordt op getest.

- Soms moet je één of meerdere geheime vragen beantwoorden bij het aanmaken van een account. Deze geheime vragen zijn bedoeld om het account te kunnen ontgrendelen wanneer je je wachtwoord kwijt of vergeten bent. Deze vragen zijn echter tricky, omdat vaak om persoonlijke informatie gevraagd wordt. Advies is om een wachtzin te gebruiken als antwoord, waarbij je géén antwoord geeft op de feitelijke vraag.

- Wanneer een dienst/website de mogelijkheid biedt om Multi-Factor Authenticatie (MFA) in te schakelen, doe dit dan ook.

Wat kan je doen als bedrijf?

Bovengenoemde vuistregels gelden voor iedereen. Als bedrijf zijnde kunnen sommige van deze regels vaak centraal worden gefaciliteerd. Vanzelfsprekend is een bedrijfsnetwerk over het algemeen een stuk complexer dan een particuliere situatie en zul je nog wat verder en breder moeten kijken. Een overzicht van wat je als bedrijf kunt (en zou moeten) doen:

- Creëer “user awareness“, een mooie Engelse term waarmee bedoeld wordt dat je de medewerkers bewust maakt van het belang van sterke wachtwoorden en hoe om te gaan met wachtwoorden in het algemeen. Dit kan middels een training, praktijk demo (kijk eens hoe snel jij gehackt wordt als…), een sticky post op het intranet, een periodieke mailing, etc. Benadruk dat gebruikersgemak hoog in het vaandel staat, maar dat dit nooit ten koste gaat van de veiligheid. Wanneer je verwacht dat een nieuwe maatregel impact heeft op medewerkers, betrek ze dan hierin. Zij zijn de beste ambassadeurs. Maak gebruik van sleutelfiguren binnen de organisatie, of “key users”, die hele afdelingen kunnen enthousiasmeren en/of op sleeptouw kunnen nemen.

- Faciliteer een wachtwoord manager voor al je medewerkers. Dus géén post-its aan monitoren, Excel sheets, e-mails, Teams en WhatsApp berichten met wachtwoorden erin of erop. Wachtwoord managers die gebruik maken van cloud technologie bieden vaak een bedrijfsversie die veelal interessante functies met zich meebrengen zoals het opzetten van afdelingen, het veilig onderling delen van wachtwoorden en uitgebreide rapportage mogelijkheden.

- Ontsluit interne diensten/websites, die vanaf het Internet benaderd kunnen worden, met MFA. Géén uitzonderingen! De veiligheid van het bedrijfsnetwerk is zo sterk als de zwakste schakel.

- Zet technische beleidsregels (policies) in om o.a. complexiteit en lengte van wachtwoorden af te dwingen. Afdwingen, ik weet het, dat klinkt niet heel charmant, maar dit is wel nodig. Zorg ervoor dat policies worden ingesteld op alle componenten welke authenticatie verzorgen. Denk hierbij aan Active Directory, AD FS, Azure Active Directory, apps, websites, WiFi controllers, etc. Er kunnen afhankelijkheden bestaan tussen de diverse componenten. Onderzoek deze afhankelijkheden en stem de nieuwe policies op elkaar af. Het laatste wat je wil is dat medewerkers worden buitengesloten of dat hackers (potentieel dieper) je netwerk in kunnen komen.

- Zet Fine-Grained Password Policies (FGPPs) in voor service en admin accounts. Deze accounts hebben meer privileges binnen het netwerk en dienen extra beschermd te worden door bijvoorbeeld langere wachtwoorden te vereisen (30+ karakters) met een kortere geldigheidsduur.

- Implementeer een zogenoemd Tiering Model. Hiermee richt je een gelaagdheid in binnen je IT infrastructuur, waarbij iedere laag beschermd wordt. Tussen de lagen kan niet zonder meer gecommuniceerd of ingelogd worden. Dit betekent dat wanneer op een dag die ongewenste gasten toch onverhoopt binnen raken, ze niet binnen een mum van tijd de hele IT infrastructuur kunnen overnemen en platleggen. Zie deze opzet als een ui, bestaande uit verschillende lagen. Om tot de kern te geraken, dienen meerdere lagen afgepeld te worden. De ene laag is nog lastiger af te pellen dan de andere, zo niet onmogelijk, het kost in ieder geval (te) veel tijd. De kern (lees: de kroonjuwelen van de IT infrastructuur), is daarmee optimaal beschermd.

- Maak je gebruik van Microsoft 365/Azure of ben je dit voornemens te doen? Dit cloud platform biedt diverse voorzieningen die de veiligheid van je netwerk, ook binnen het eigen bedrijfspand (on-premises), aanzienlijk kunnen verbeteren. Direct gerelateerd aan het inlogproces zijn Azure MFA, Conditional Access policies, Azure AD Password Protection, Self Service Password Reset en Single Sign-On.